馬里蘭大學和清華大學的網絡安全研究人員以及北京郵電大學的一個實驗室發現了一種適用於英特爾 CPU 的側信道攻擊漏洞,有點類似於 Meltdown,可能導致敏感數據泄露。

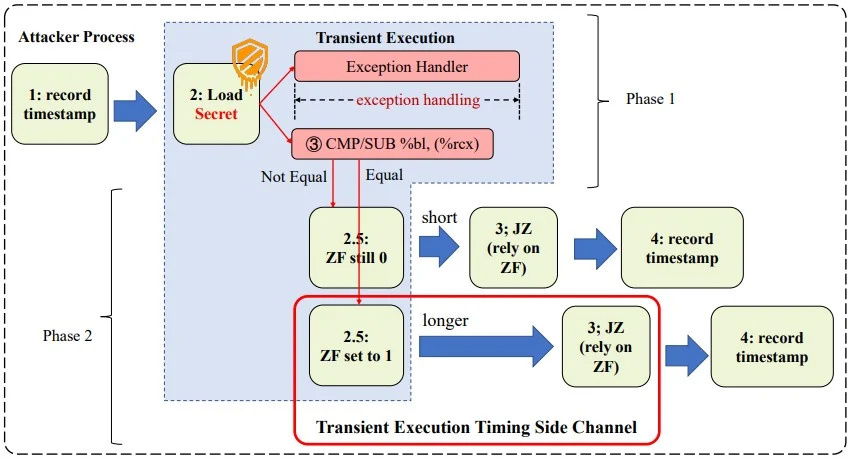

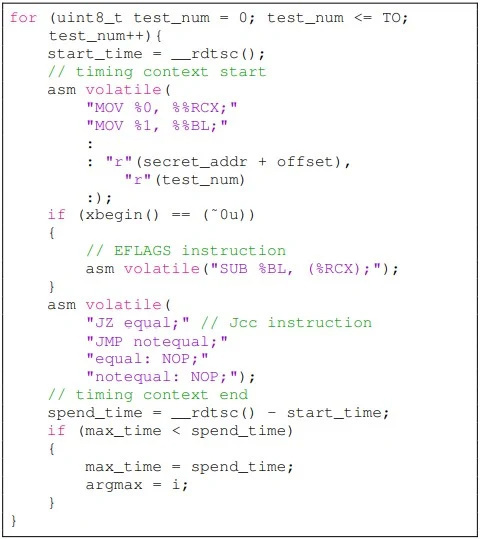

該團隊在Arxiv.org上發表的一篇論文中提到,這種攻擊利用了瞬態執行中的一個缺陷,“使得通過定時分析從用戶內存空間中提取祕密數據成爲可能”,瞬態執行中 EFLAGS 寄存器的變化會影響條件碼跳轉 (JCC) 指令的時序。

IT之家注:這裏提到的 FLAGS 寄存器一般被稱爲“包含 x86 CPU 當前狀態的狀態寄存器”,而 JCC 是基於 EFLAGS 寄存器內容的“允許條件分支的 CPU 指令”。

簡單來說,要想利用這個漏洞實現攻擊,首先應該通過 EFLAGS 寄存器觸發(包含祕密數據)編碼的瞬態執行,然後測量 JCC 指令的執行時間來獲取該編碼數據的內容。

上述研究人員已經在多種芯片上測試了這個漏洞,發現它在 i7-6700 和 i7-7700 上“100% 成功”,在 i9-10980XE 上“部分成功”(測試平臺基於 Ubuntu 22.04 jammy,Linux 內核版本 5.15.0)。

研究人員發現,爲了在新芯片上獲得更高的一致性,攻擊需要運行數千次。不過他們目前還不清楚是什麼原因導致了這個 Bug。

“在我們的實驗中,我們發現 EFLAGS 寄存器對 Jcc 指令執行時間的影響並不像緩存狀態那樣持久,”研究人員提到,“在瞬態執行後的大約 6-9 個週期內,Jcc 執行時間將不會構建邊信道。根據經驗,攻擊需要重複數千次才能獲得更高的準確性。”

本文來源於:IT之家

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com