這年頭只要你有公網 IP,就躲不開網絡小爬蟲、腳本小子、爆破工具的光臨。

既然藏不住,不如主動“請君入甕”——部署一個蜜罐,看看誰在偷偷摸摸敲你家NAS門。今天就來教大家如何在 NAS 上,用 Docker Compose 快速部署一鍵部署美觀且又實用的蜜罐系統:HFish!

安全、可靠、簡單、免費!

簡單來說,蜜罐是個自帶釣魚鉤的假服務,只要有人想“摸魚”,它就能把對方抓個正着,最後由蜜罐來承受攻擊。

🌟 功能亮點一覽

✅ 安全可靠:主打低中交互蜜罐,簡單有效;

✅ 蜜罐豐富:支持SSH、FTP、TFTP、MySQL、Redis、Telnet、VNC、Memcache、Elasticsearch、Wordpress、OA系統等10多種蜜罐服務,支持用戶製作自定義Web蜜罐;

✅ 開放透明:支持對接微步在線X社區API、五路syslog輸出、支持郵件、釘釘、企業微信、飛書、自定義WebHook告警輸出;

✅ 快捷管理:支持單個安裝包批量部署,支持批量修改端口和服務;

✅ 跨平臺:支持Linux x32/x64/ARM、Windows x32/x64平臺

🌟 部署流程

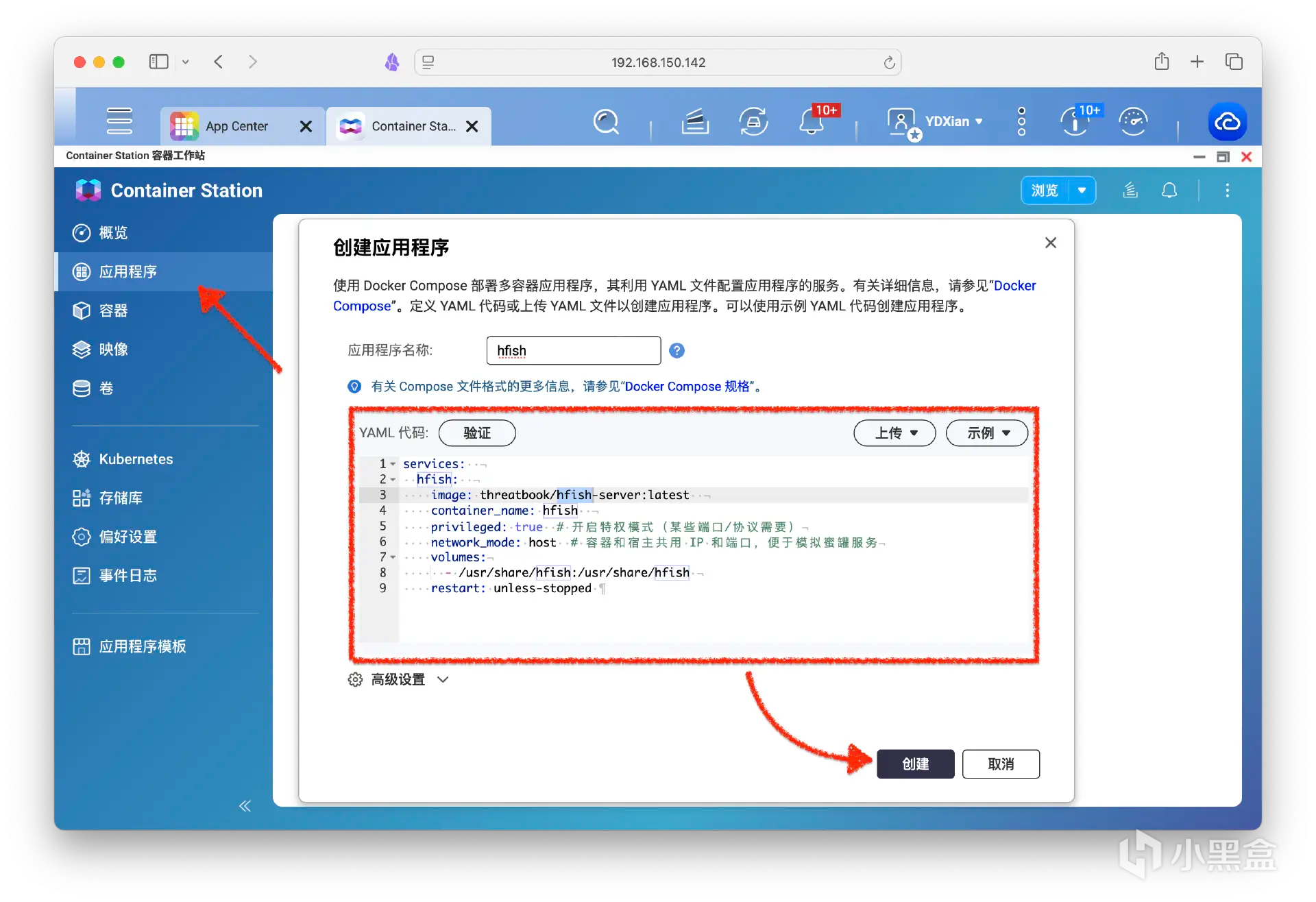

本文以威聯通NAS爲例,通過Docker Compose進行部署。

代碼如下,大家注意格式對齊

version: '3.7' # 最新版 Docker Compose 該行可刪除

services:

hfish:

image: threatbook/hfish-server:latest

container_name: hfish

privileged: true # 開啓特權模式(某些端口/協議需要)

network_mode: host # 容器和宿主共用 IP 和端口,便於模擬蜜罐服務

volumes:

- /usr/share/hfish:/usr/share/hfish

restart: unless-stopped

🌟 使用建議

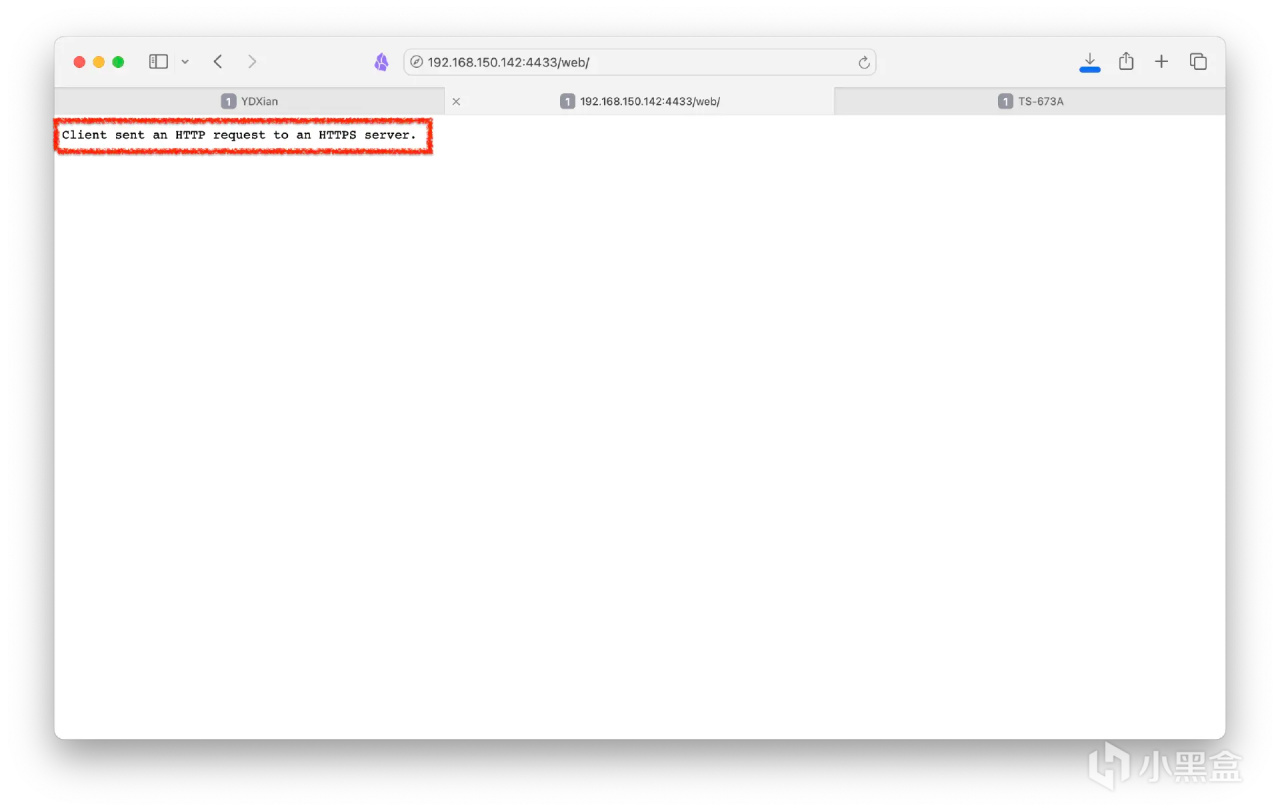

照常說,WEB 輸入 NAS_IP:4433/web/ 即可訪問。

賬號:admin 密碼:HFish2021

但是,這樣輸入後,網頁提示需要HTTPS!

這沒問題,最簡單的,手動在地址欄把http修改成https即可。

這樣便能正常訪問服務咯,開始叉魚!

這裏咱們也可以選擇反代,雖然使用host模式,但端口就是4433。但要注意的是後端地址也要寫成https。

訪問時後綴也別忘了加上~

登入界面會讓你選擇數據庫,我們就是個人用戶,直接內置吧。

提示成功上線,大家可以看看下面的項目特徵,這裏直接點擊前往首頁。

右上角可以修改密碼,綁定企業微信,設置數據自動更新等。大屏模式就是文章開頭那張圖。

查看具體的攻擊信息,NAS日常被掃。

可以看看支持的蜜罐列表,也可以手動添加蜜罐。

🌟 最後

這是一個好玩又實用的安全項目。

雖然咱們通過部署NAS進行演示,但比較推薦的是部署到入口路由,或是路由跟核心交換機之間爲內網加一道關。

另外,爲了真正做好網絡防禦,個人建議:

儘量不要暴露非必要端口到公網

服務設置 強密碼+2FA驗證,避免被爆破

配合網絡警報系統,定期觀察日誌

將蜜罐服務與真實服務隔離運行,避免誤傷與混淆

啓用防火牆策略,按服務類型設置分區訪問控制

啓用WireGuard等,實現外網安全訪問 NAS 和服務

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com