前言

在某些公用網絡環境中,你可能會面臨網絡安全泄露的風險。本文使用Wireshark來分析你的設備是否存在被監聽的風險。

這裏以移動設備爲例,實際上其餘設備均可用此方法分析。你需要有無線網卡的計算機以用於爲其他設備提供網絡連接。

準備工作

你需要:

- 一臺計算機(帶有無線網卡)

- Wireshark

- 其餘需要分析的設備

分析

篩選目標設備

1. 首先,將你需要分析的設備連接至你的電腦熱點

2. 在你的設備上檢查其分配到的IP地址

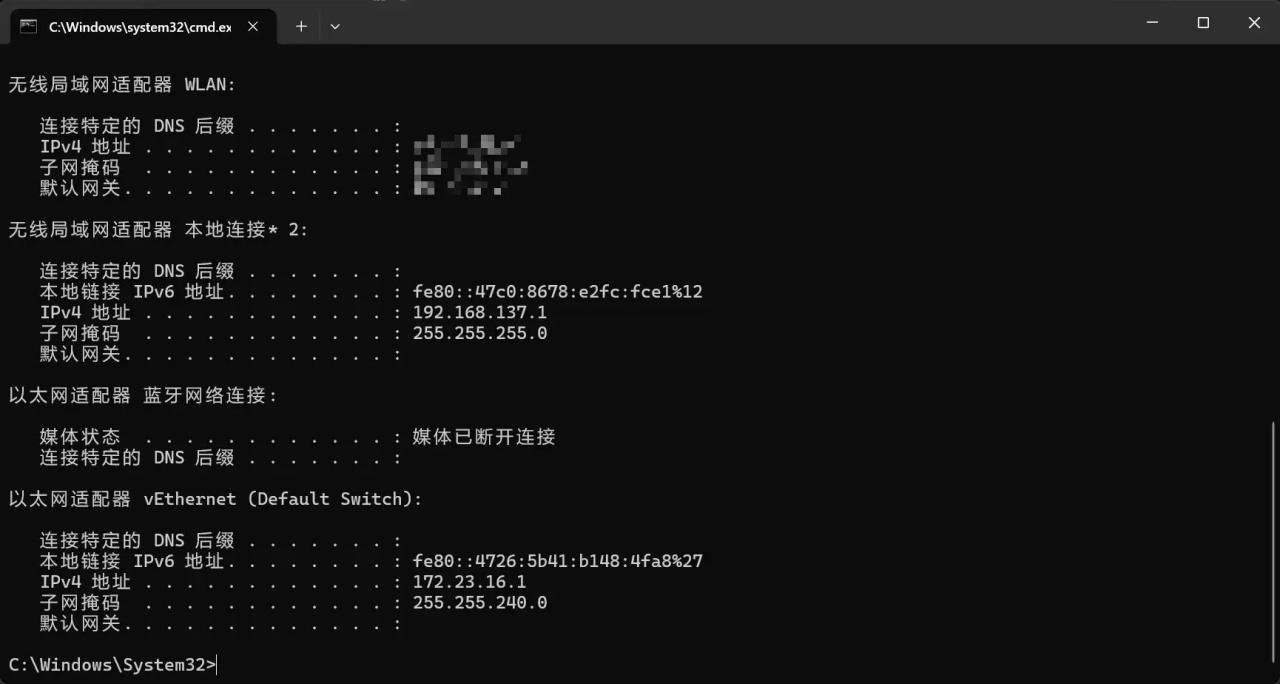

3. 在你的計算機中,使用cmd輸入`ipconfig`以查看所有網卡的信息

4. 找到其中有你所需分析設備的網卡。

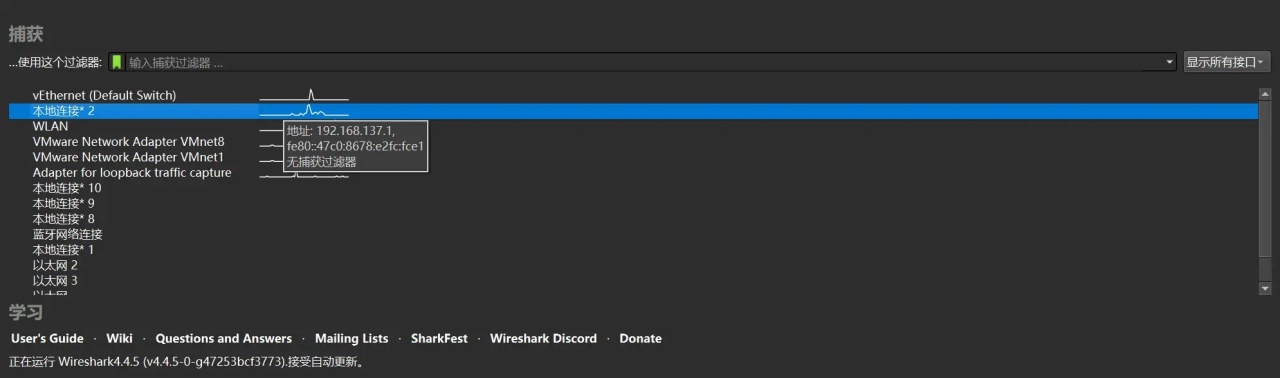

5. 在Wireshark中選擇此網卡監聽。

例如,我的設備IP爲`192.168.137.199`,通過ipconfig發現其被`無線局域網適配器 本地連接* 2`管理,那麼就應該在Wireshark中選擇`本地連接* 2`。

檢查DNS是否加密

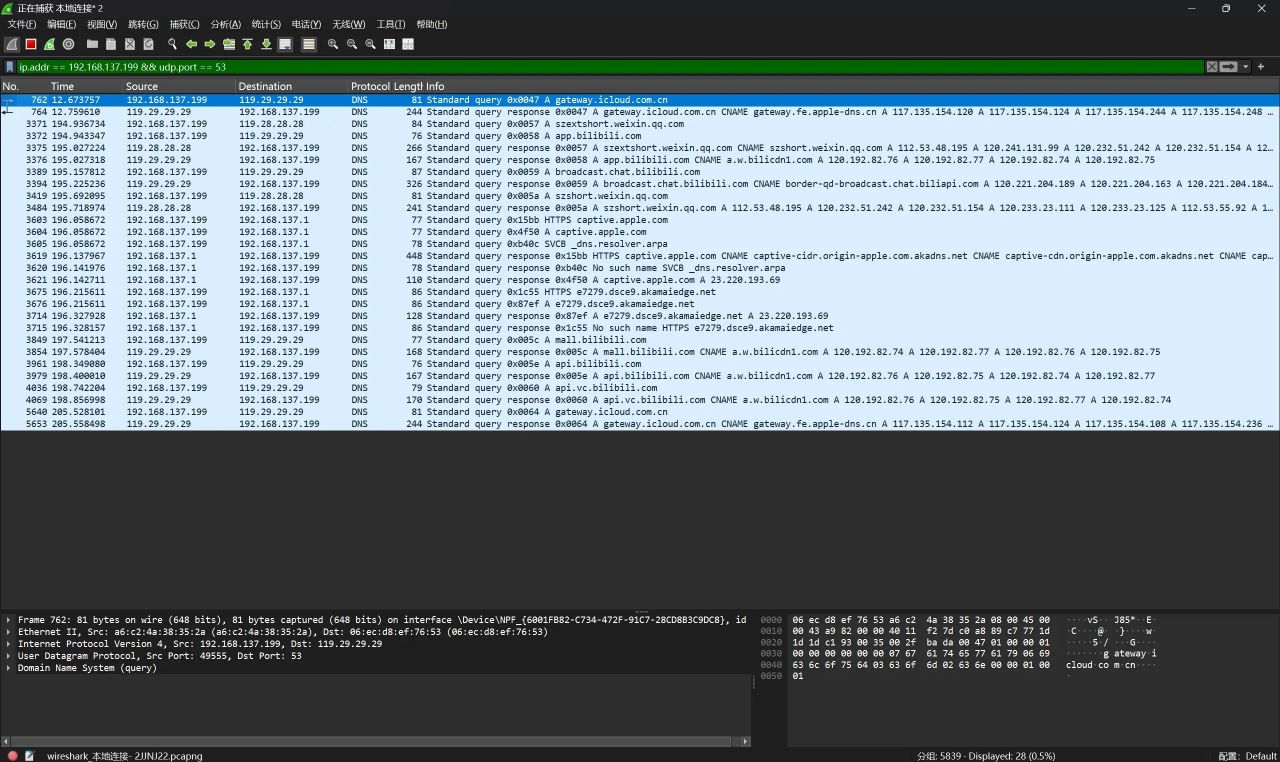

通常情況下,你的DNS未經加密,由明文直接使用udp協議傳輸,這會帶來巨大的安全隱患。你可以在Wireshark中,篩選並查看這些未經加密的流量。

使用你的設備訪問一定數量的資源(就是正常上網)後,在你的Wireshark中以以下格式篩選:

ip.addr == [目標設備IP] && udp.port == 53

如發現類似上圖的數據,說明你的DNS未經加密,可能存在泄露隱私的風險。你可以使用DoT/DoH來加密。例如,在Quantumult X的DNS配置中這樣設置:

[dns]

prefer-doh3

doh-server = https://223.5.5.5/dns-query, https://223.6.6.6/dns-query,https://1.12.12.12/dns-query,https://8.8.8.8/dns-query,https://208.67.222.222/dns-query,https://208.67.220.220/dns-query,https://208.67.222.123/dns-query

no-system

檢查SNI泄露

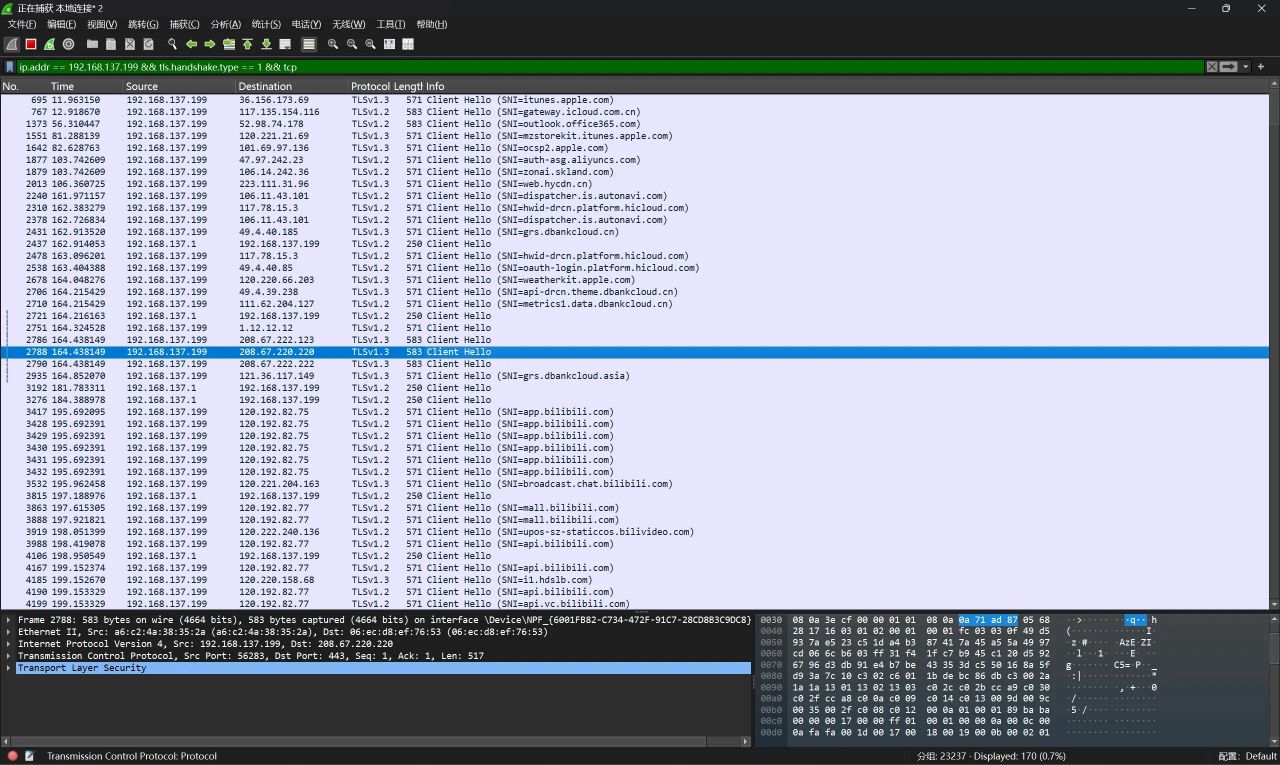

SNI(Server Name Indication,服務器名稱指示)是TLS(傳輸層安全協議)擴展的一部分。它的作用是在TLS握手時,客戶端告訴服務器它想訪問的具體域名。

很遺憾,即使DNS加密,在未使用代理的情況下,你所訪問的資源域名仍可被監測。

你可以在Wireshark中以以下方式篩選所有Client Hello包,查看其泄露情況。

ip.addr == [目標設備IP] && tls.handshake.type == 1 && tcp

如上圖所示,如果你發現了任何你不想讓其他人看到的域名,說明你的代理分流工作未到位,設置此域名走代理即可。

MITM

常用的網絡監聽應該就是以上兩種方式,不過也不排除有些極端環境可能會MITM,雖然99%是用不上的。

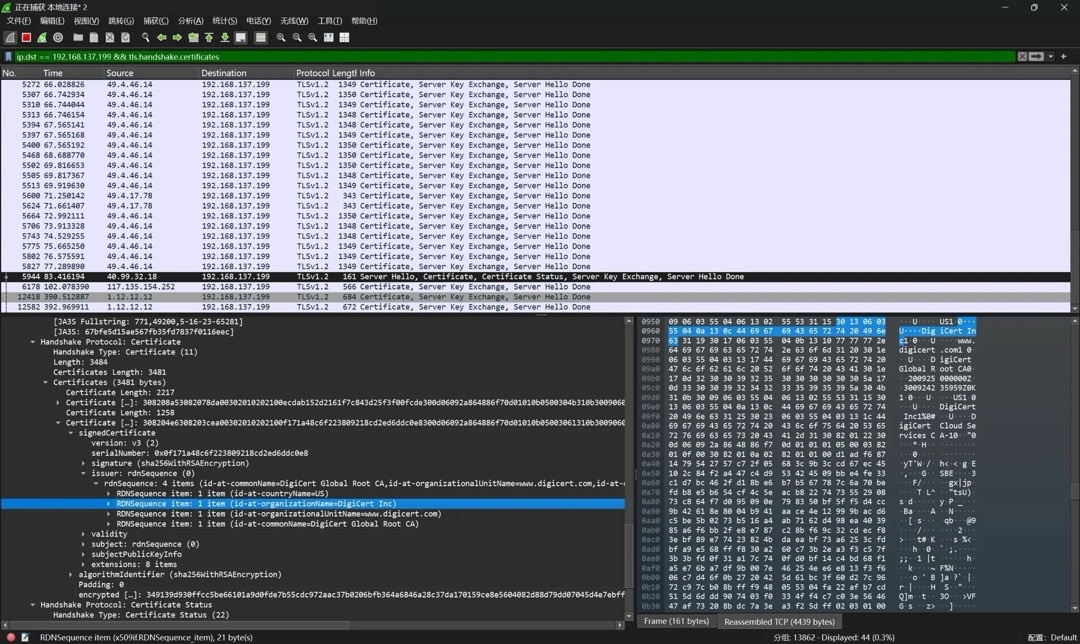

MITM的特點是需要僞造證書,沒什麼很好的檢查方式,你只需要想想自己有沒有安裝什麼校園網專用的上網軟件,這些軟件有沒有給你裝什麼奇怪的證書什麼的,不過你也可以通過查看Server端發過來的證書的Issuer來確認正式是否由知名CA簽署。

ip.dst == [目標設備IP] && tls.handshake.certificates

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com