前言:

這幾天快考試了,寫這篇文章就當作滲透複習了

HTTP 是一種明文傳輸協議,意味着在網絡中傳輸的數據可以被監聽和分析。相比之下,HTTPS 則是使用 TLS/SSL 進行加密,能有效防止數據被竊取。本篇文章將通過搭建一個 HTTP 登錄頁面,並使用 Wireshark 抓包,分析如何獲取未加密的明文密碼

步驟

搭建 HTTP登陸環境

使用 Wireshark 抓取明文密碼

建議措施

準備工作

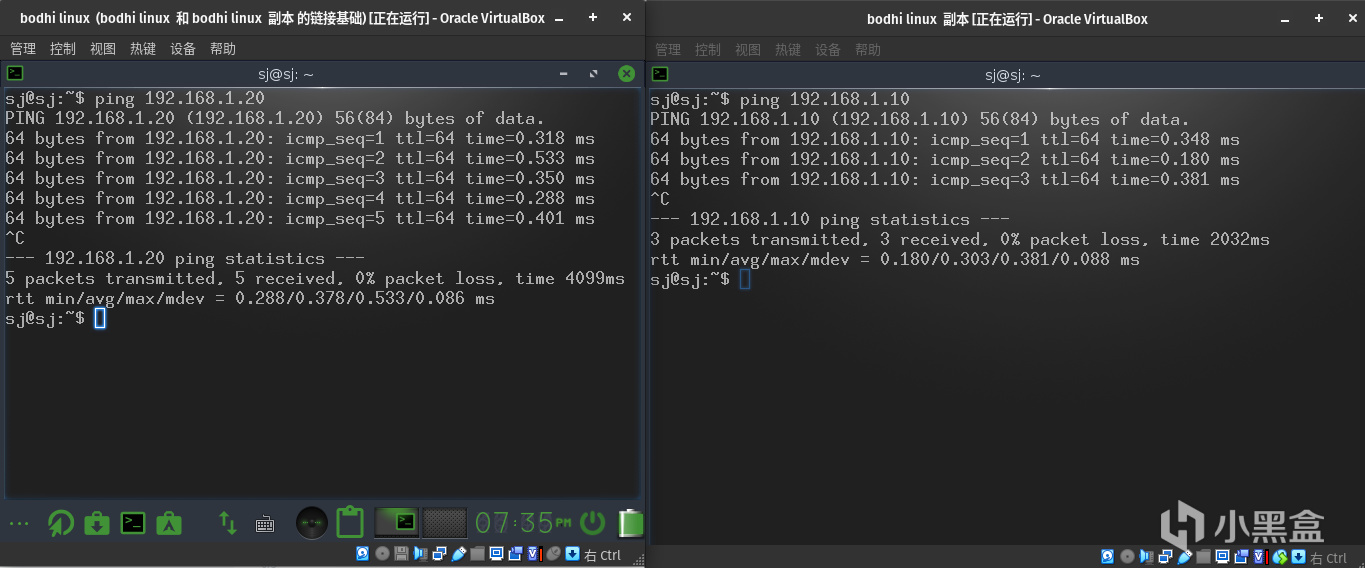

一臺虛擬機用來安裝wireshark,我採用的是Bodhi Linux

另一臺同樣的虛擬機,用於部署HTTP本地網頁

兩臺虛擬機網絡模式橋連,網絡ip爲192.168.1.10和192.168.1.20

當然,你也可以選擇全部安裝到物理機上,但爲了區分,建議在虛擬機上面實踐

搭建 HTTP登陸環境

首先在虛擬機搭建一個HTTP,我這裏用flask來演示

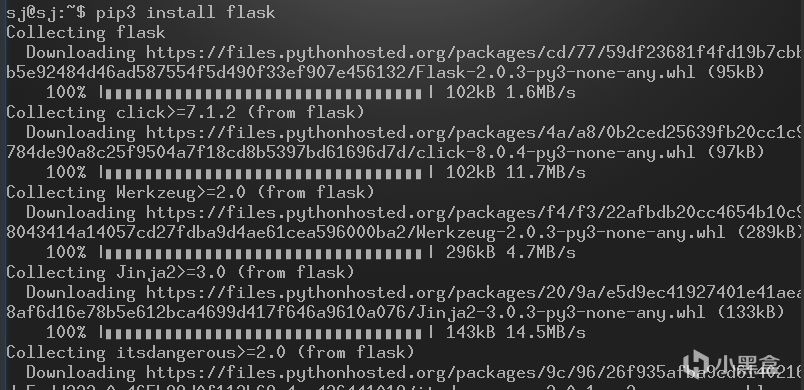

安裝flask

sudo apt install python3-pip

pip install flask

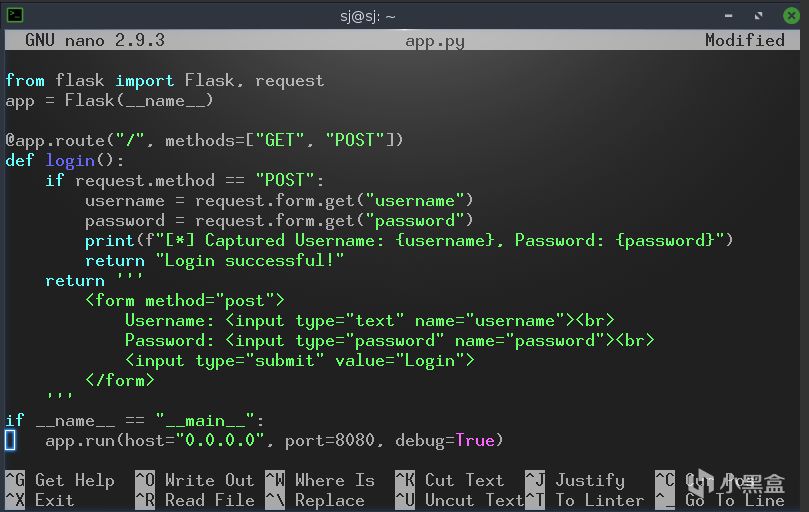

創建名爲app的py文件,代碼爲

沒有特定賬號和密碼,意味着不管輸入什麼都是成功登入

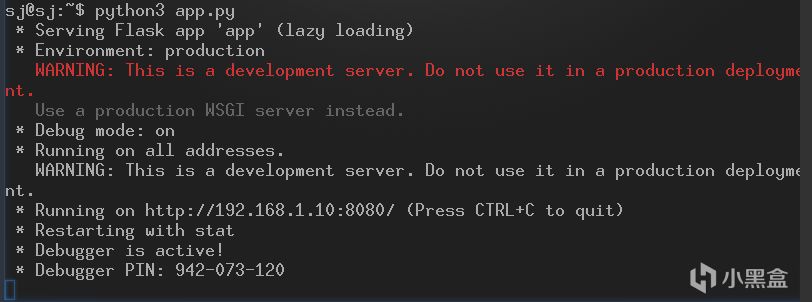

運行py文件

python3 app.py

顯示運行成功,可以通過局域網設備訪問

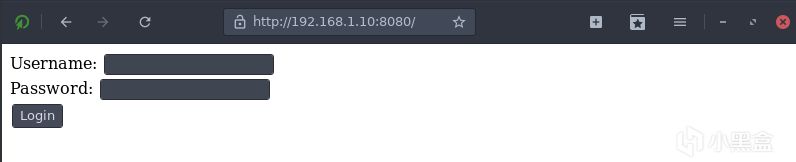

測試網頁

虛擬機局域網設備訪問

使用 Wireshark 抓取明文密碼

簡單介紹一下Wireshark,Wireshark 是一款 開源的網絡協議分析工具,用於 抓取、分析和檢查網絡數據包。它可以幫助用戶查看網絡流量、排查問題、分析攻擊行爲,以及用於學習網絡協議。

因爲HTTP 是明文傳輸,傳輸的資料都是公開的,在Wireshark運行時,如果用戶輸入了該網頁的賬號密碼,Wireshark都是可以捕獲到,直接讀取用戶名和密碼,這就是常說的 “抓包”

安裝Wireshark

在另一臺虛擬機安裝爲Wireshark來開始滲透

sudo apt install wireshark

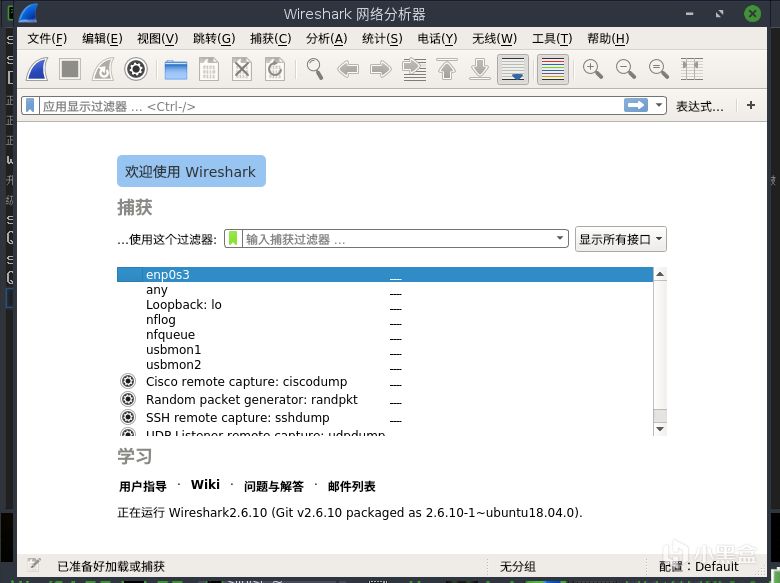

運行Wiresahrk

sudo wiresahrk

點擊網線名進入抓取數據包(虛擬機一般都是這種網線,可以輸入ip route 確認)

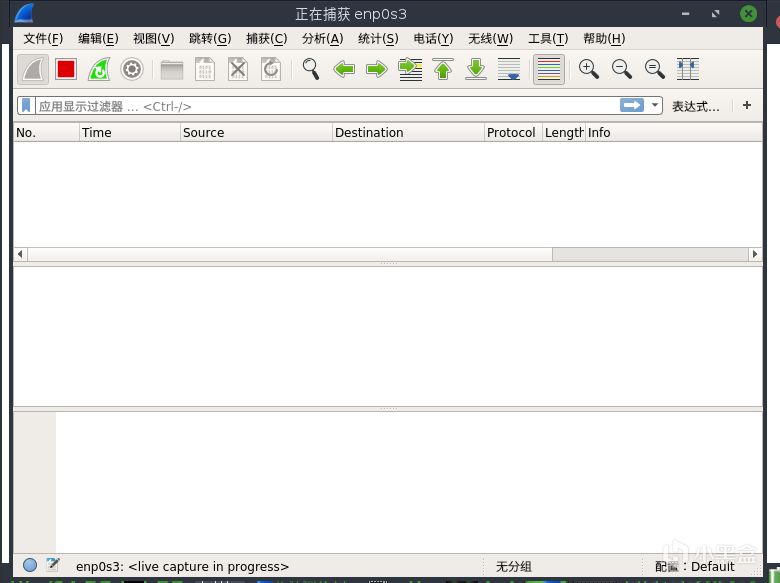

後臺掛着他繼續運行,然後重新進入到flask網頁

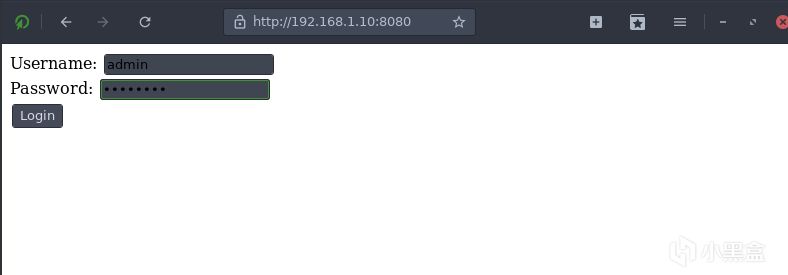

隨便輸入賬號和密碼,爲了演示,賬號admin和密碼password

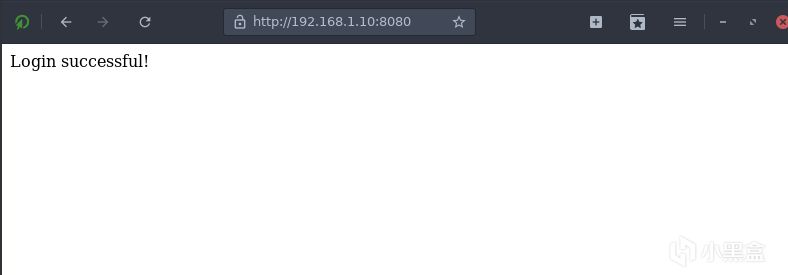

輸入後Login,顯示Successful,證明成功登陸(雖然沒設置密碼和賬號)

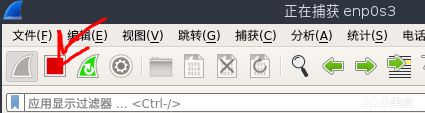

打開Wireshark,能看到Wireshark捕獲到了很多數據包,從開始點擊網絡到剛纔輸入賬號密碼之後一直在抓取,點擊左上角紅色方塊停止捕獲

搜尋帶有明文數據的數據包

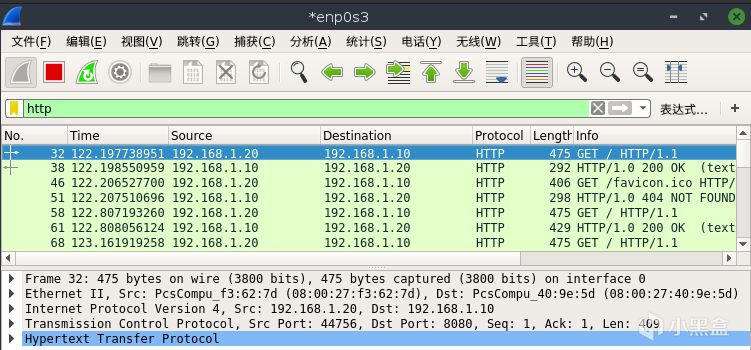

在應用顯示過濾器,輸入http過濾

再次過濾,點擊放大鏡,然後在點擊顯示過濾器切換到字符串輸入post

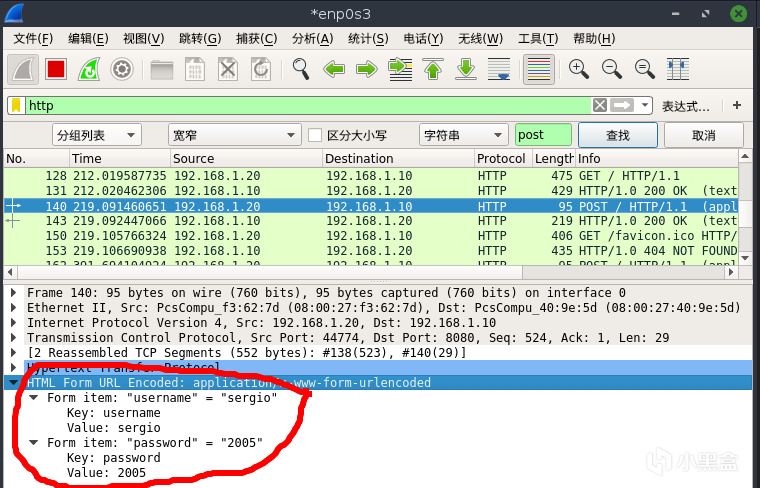

找到帶有 “HTML Form URL Encoded : application/x-www-form”的數據包,展開就顯示到我們剛纔在flask輸入的賬號和密碼了

建議措施

一般來說在家裏就沒必要擔心進入http網頁會不會抓取數據,畢竟黑客也不會閒着沒事攻擊一個“普通人”,實在擔心就儘量多避免少進入http的網頁

在公共場所連接免費wifi時留點心眼,用SSH 隧道代理(本地端口轉發)或者自建的家裏“網絡”防止流量被嗅探

提高你自己的安全意識

更多遊戲資訊請關註:電玩幫遊戲資訊專區

電玩幫圖文攻略 www.vgover.com